Hétfőn tájékoztattuk Önt arról az első AirTag hack, amiről egy német biztonsági szakértő gondoskodott. Konkrétan sikerült betörnie a mikrokontrollerbe és felülírnia a firmware-t, aminek köszönhetően tetszőleges URL-t tudott beállítani, ami aztán megjelenik a keresőnek, amikor a termék Lost módban van. Egy másik érdekes dolog is felröppent ma az interneten. Egy másik biztonsági szakértő, Fabian Bräunlein kitalált egy módszert a Find hálózat kihasználására üzenetküldésre.

Lehet, hogy érdekel téged

Mi az a Find Network

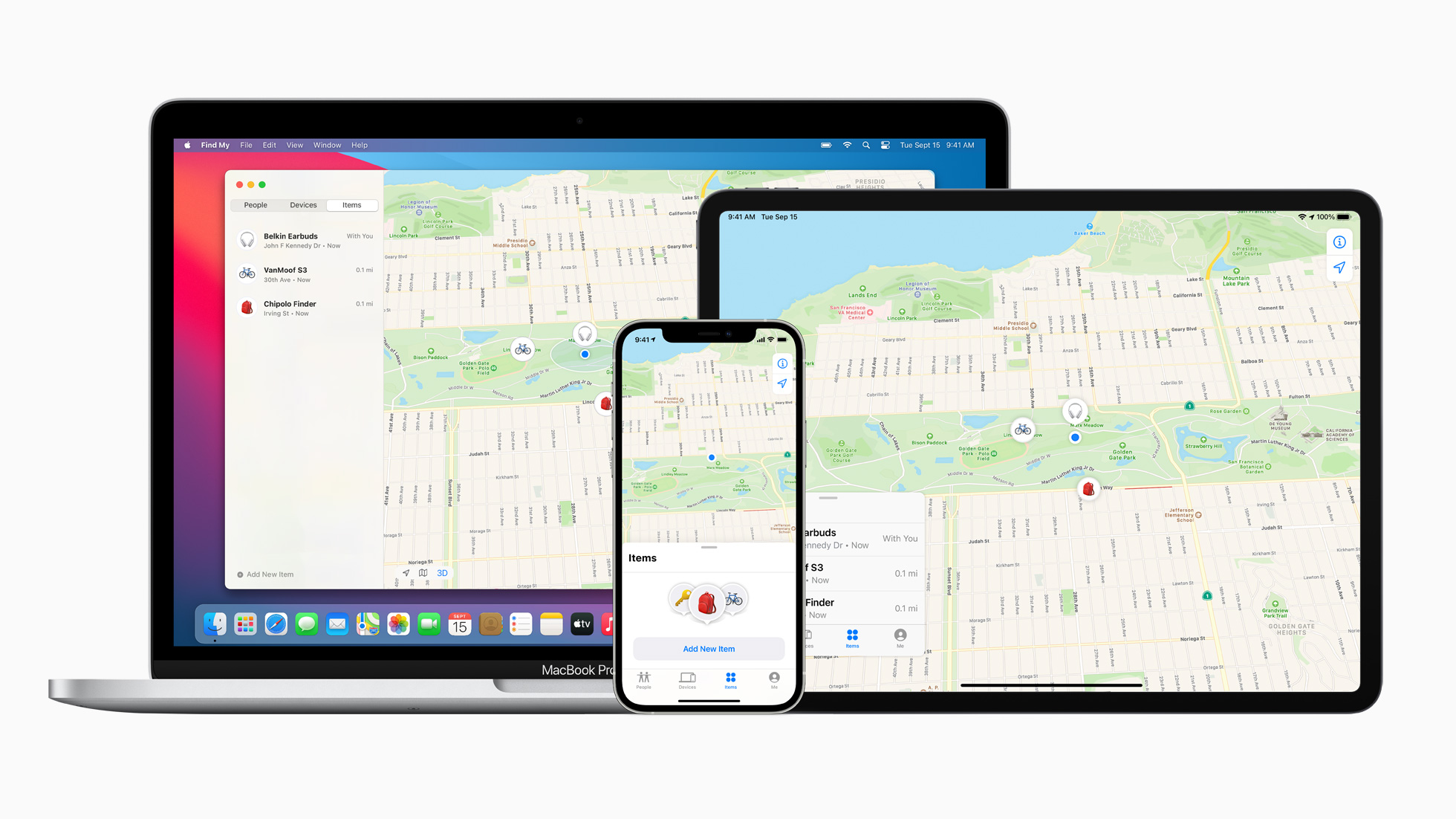

Először röviden idézzük fel, mi is valójában a Najít hálózat. Ez az összes Apple-termék csoportja, amelyek egymással és biztonságosan tudnak kommunikálni. Ezt használja az Apple elsősorban az AirTag lokátorhoz. Viszonylag részletes helyen osztozik tulajdonosával akkor is, ha több kilométerre eltávolodnak egymástól. Elég, ha valaki iPhone-nal elhalad, például egy elveszett AirTag mellett. A két eszköz azonnal összekapcsolódik, az iPhone ezután biztonságos formában küld információt a lokátor helyéről, és a tulajdonos így nagyjából láthatja, hol lehet.

Hálózati visszaélés keresése

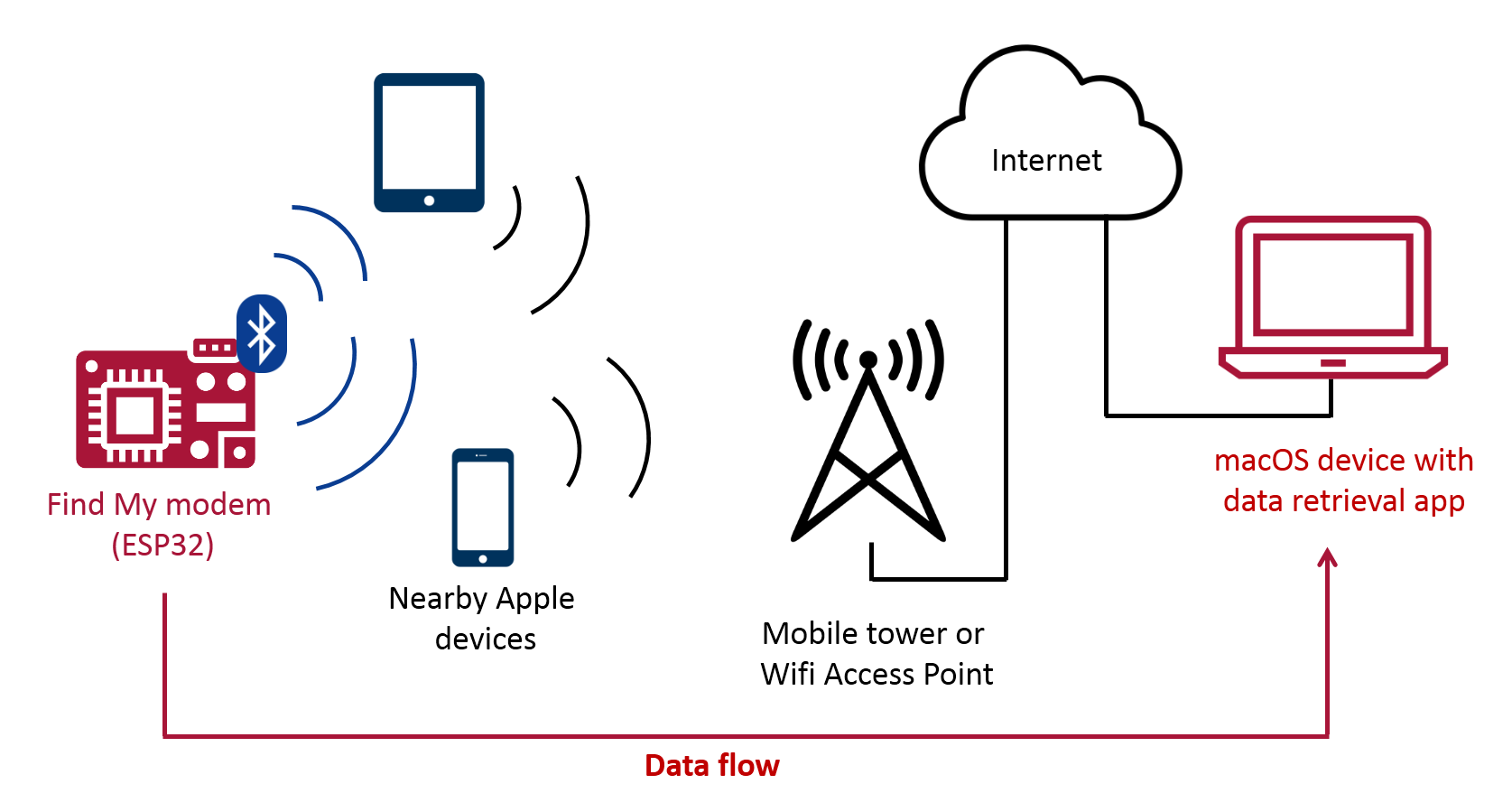

A fent említett biztonsági szakértő egy dologra gondolt. Ha ilyen módon, akár internetkapcsolat nélkül is lehet helyinformációt küldeni a hálózaton (az AirTag nem tud csatlakozni az internethez - a szerkesztő megjegyzése), akkor talán ez is használható rövidebb üzenetek küldésére. Bräunlein pontosan ezt tudta kihasználni. Bemutatójában azt is bemutatta, hogy valójában mekkora szöveget lehet küldeni magáról a mikrokontrollerről, amely a firmware saját verzióját futtatja. Ezt a szöveget utólag egy előre elkészített Mac-re kaptuk, amely saját alkalmazással is fel volt szerelve a kapott adatok dekódolására és megjelenítésére.

Egyelőre nem teljesen világos, hogy ez az eljárás veszélyessé válhat-e rossz kezekben, vagy hogyan lehet visszaélni vele. Az interneten mindenesetre olyan vélemények keringenek, hogy az Apple nem fogja tudni ilyen könnyen megakadályozni az ilyesmit, paradox módon a magánéletre való nagy hangsúly és a végpontok közötti titkosítás megléte miatt. A szakember a maga módján részletesen leírta az egész folyamatot blog.

Lehet, hogy érdekel téged

Kos Ádám

Kos Ádám